跳转到内容

9.21_网络攻防

1、病毒

- ※基本特征:破坏性,传染性(能把自己复制到其他程序或文件的特性),潜伏性,可触发性,衍生性

- 分类:

- 可执行文件病毒(—病毒以可执行文件形式存在(如.exe、.sys、.com等))

- 引导型病毒(感染硬盘引导扇区(如将代码写入引导扇出或替代引导程序))

- 宏病毒(感染数据文件(如.doc、.ppt、.pdf),内嵌可执行代码(宏 Macro),可以在文件被打开时执行攻击指令)

- 感染机制:※

- 生成副本 ——病毒程序生成副本,并将副本插入或覆盖可执行程序。

- 链接可执行文件 ——将文件型病毒插入到宿主程序中,修改宿主程序的入口地址。

- 替代可执行文件 ——引导型病毒常覆盖系统程序,如Command.exe、kernel32.dll。

2、木马

- ※基本特征:正常程序(用户感兴趣的功能)、恶意程序——Command & Control——远程控制

- 有效性(实现攻击者的企图,如远程控制)

- 隐蔽性,易植入性(攻击行为具有隐蔽性,植入正常载体或装载恶意程序)

- 顽固(性即便被检测出来后,也难以一次性有效清除)

- 示例:

- 1、Dropper(生成恶意程序可执行文件→执行恶意程序可执行文件)

- 2、Downloader(功能极为简单(下载、执行),难以 直接作为判别计算机木马的依据(和正常应用程序更新的功能相似))

3、蠕虫

- ※基本特征:独立的计算机程序,不需要宿主,能自我复制、自主传播,占用系统或网络资源,破坏其他程序或文件。

- 计算机病毒与网络蠕虫的区别

- 计算机病毒——将自身副本感染其他程序,通过运行宿主程序来执行。

- 网络蠕虫——无需用户干预且能够独立地或者依赖文件共享进行网络 传播和攻击

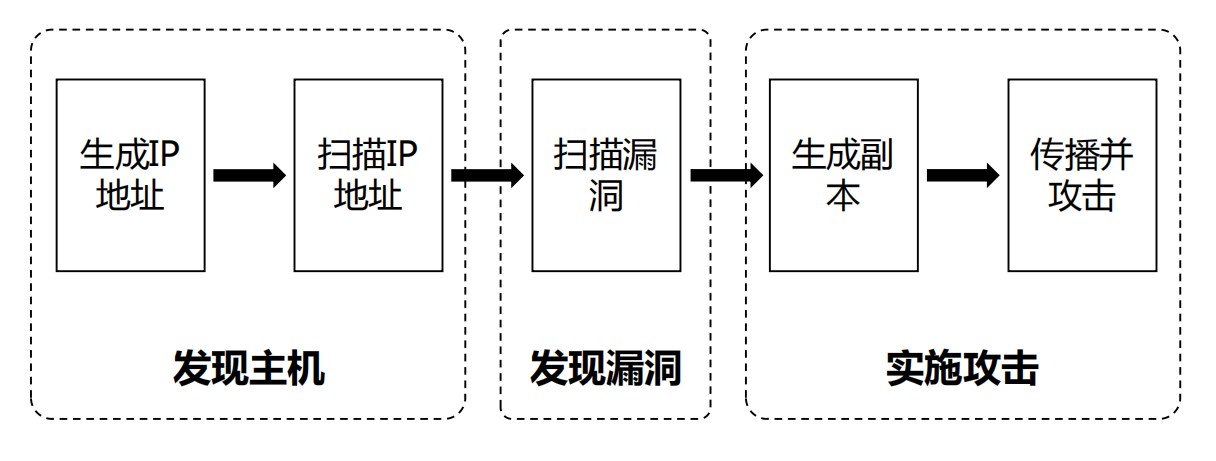

- 工作机制:

- 扫描方式:

- 选择性随机扫描——在可能存在漏洞的地址空间中随机扫描

- 顺序扫描——在特定的网络段中依次顺序扫描

- 目标地址表扫描——预先准备易传播的目标地址列表

- 基于路由的扫描——根据路由表中的地址信息进行扫描

- 基于DNS扫描——根据DNS的域名库建立扫描地址库

- 分治扫描——搜索主机关联的地址进行扫描并扩散

- 被动式扫描——潜在攻击对象触发

- 传播方式:

- 文件共享——Windows共享文件夹……

- E-mail——群发worm.exe邮件……

- 网页浏览——恶意网页、网页漏洞

- 系统漏洞——IIS漏洞、FTP漏洞、TCP漏洞……

- 其他方式

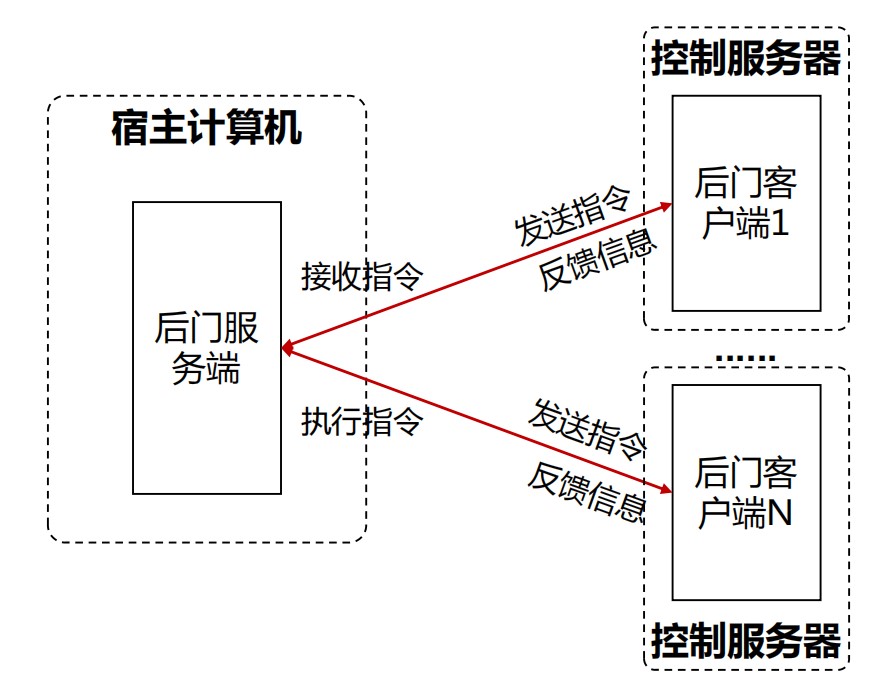

4、后门

- ※基本特征:

- 方便多次入侵——秘密存在、长久保持、绕过系统登录

- 隐藏操作痕迹——隐蔽通道、加密通道

- 绕过监控系统——绕过IDS、Firewall

- 提供恶意代码植入手段——方便恶意软件传播和植入

- 按需攻击——功能单一,根据攻击者的需要进行攻击

- 基本功能:

- 分类

- 网页后门——以Web服务构造连接

- C/S后门——常用于构造木马

- 扩展后门——多个后门程序的工具集

- 其他后门——线程后门、账户后门……

No responses yet